Sidebar

Hakt! – Hakuj i działaj

Na podlinkowanej stronie jest spis polskich hackerspace'ów, ale niekompletny. Postanowiłem sam ich poszukać i mam taką listę: - [HS Kraków](https://hackerspace-krk.pl/) - [HS Lublin](https://hackerspacelbn.github.io/) - [HS Łódź](https://hs-ldz.pl/) - [HS Pomorze](https://hsp.sh) --- w Gdańsku (oddzielił się niedawno od sponsora, z którym tworzył [HS3](https://hs3.pl/)) - [HS Silesia](http://hs-silesia.pl/) --- w Katowicach - [HS Warszawa](https://hackerspace.pl/) - [HS Wrocław](https://www.hswro.org/) Otwarte miejsca, gdzie można robić ciekawe rzeczy, ale nie zawsze związane z komputerami: - [Pracownia](https://www.pracownia.team/) w Bydgoszczy. - [Zakład Makerspace](https://www.facebook.com/zakladmakerspace/) w Poznaniu. Jeśli ktoś wie o innych, to dawajcie namiary w komentarzach a ja uzupełnię spis. Znalazłem ślady takich HS, które jakby przestały istnieć: - Białystok --- mieli "HACKLAG", ale dziś zdaje się że jest to po prostu przestrzeń coworkingowa - [Bydgoszcz](https://hsbdg.pl/) - Poznań --- tu znalazłem tylko ww. *makerspace* - [Szczecin](https://www.facebook.com/hackerspace.szczecin) --- bez logowania nie można wyświetlić, więc nie wiem czy tam się coś dzieje Aktualizacje: - Bydgoszcz jakby już nie działa - Poznań już też nie działa

Ponieważ [@harcesz@szmer.info](https://szmer.info/u/harcesz) i [@makemoshnotwar@szmer.info](https://szmer.info/u/makemoshnotwar) opracowali trochę praktycznych poradników, moim zdaniem warto zebrać je w jednym miejscu. Jeśli będzie trzeba dopisać coś do listy to proszę o cynk -- uzupełnię. ---- # Porady - [Praktyczne_1: Signal - podstawa komunikacji na smartphonie](https://szmer.info/post/210) - [Praktyczne_2: uBlock Origin - blokowanie reklam w przeglądarce](https://szmer.info/post/233) - [Praktyczne_3: F-Droid - alternatywny sklep z aplikacjami dla Androida](https://szmer.info/post/262) - [Praktyczne_4: Scrambled Exif - kasowanie metadanych na Androidzie](https://szmer.info/post/349) - [Praktyczne_5: Anonimizacja na popularnych społecznościówkach](https://szmer.info/post/413) - [Praktyczne_6: OpenStreetMap - geograficzna wikipedia](https://szmer.info/post/500) - [Praktyczne_7: radar.squat.net globalna lista radykalnych i alternatywnych wydarzeń](https://szmer.info/post/628) - [Praktyczne_8: bezpieczeństwo telefonu na akcji w maksymalnym skrócie](https://szmer.info/post/1514) - [Praktyczne_9: Zrzut ekranu a nawet całej strony lub artykułu](https://szmer.info/post/1637) - [Praktyczne_10: Jitsi Meet, czyli bezpieczna i darmowa aplikacja do wideokonferencji (bez rejestracji)](https://szmer.info/post/1647) - [Praktyczne_11: Delta Chat](https://szmer.info/post/2843) - [Praktyczne_12: Oczyszczanie adresów URL](https://szmer.info/post/2891) - [Praktyczne_13: Omijanie skracaczy linków](https://szmer.info/post/3611) - [Praktyczne_14: Zaawansowane wyszukiwanie w Firefoksie](https://szmer.info/post/3644) # Materiały dodatkowe - [Cyfrowe odciski palców](https://szmer.info/post/2895) -- jak pozornie niewinne skrawki informacji potrafią nas czasem zdradzić - [Jak (w miarę) bezpiecznie przeglądać pliki PDF](https://szmer.info/post/2893)

szmer.info

szmer.info

To społeczność w której ląduje sporo newsów na tematy internetowe nie związane bezpośrednio z hakierstwem.

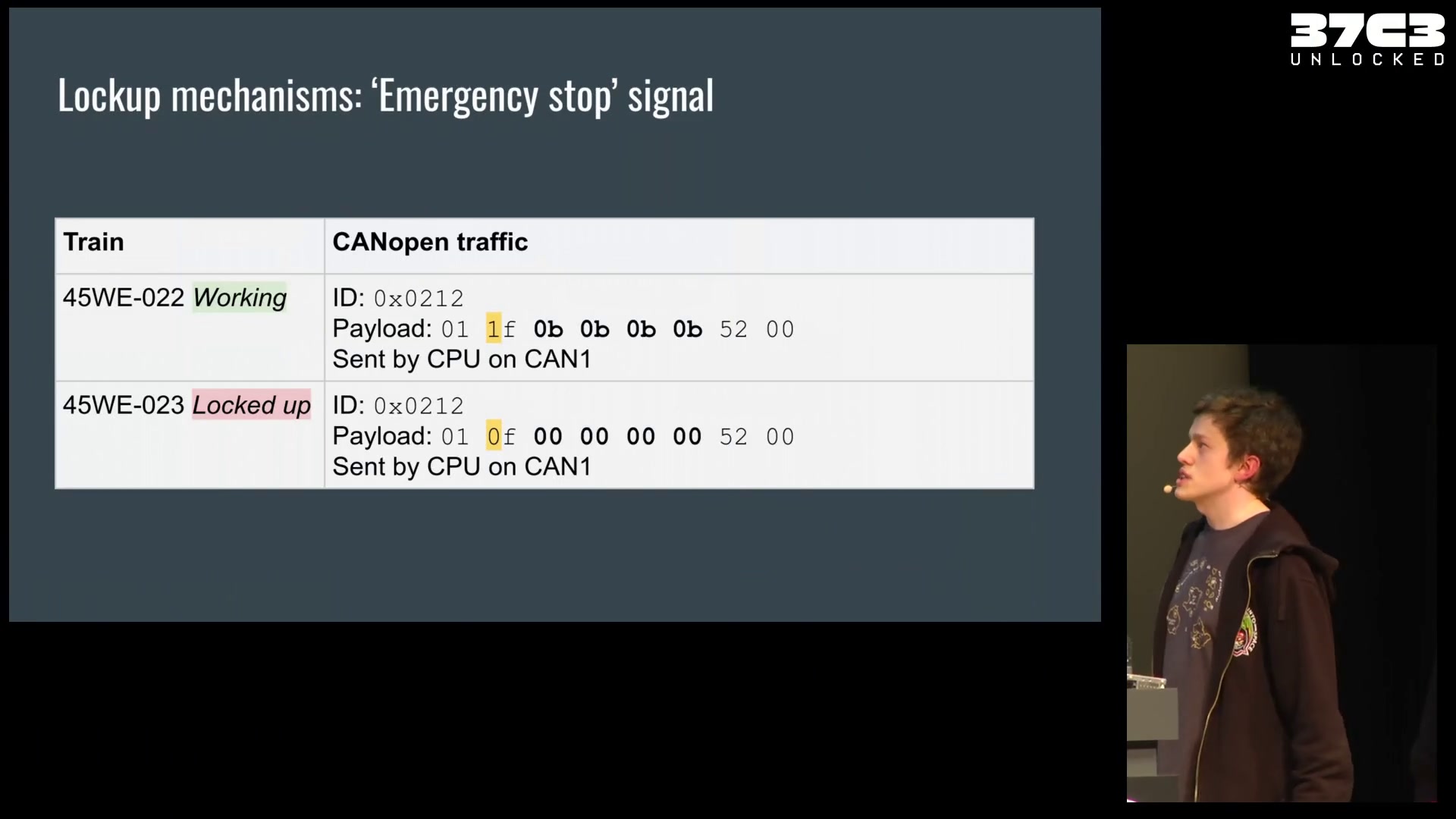

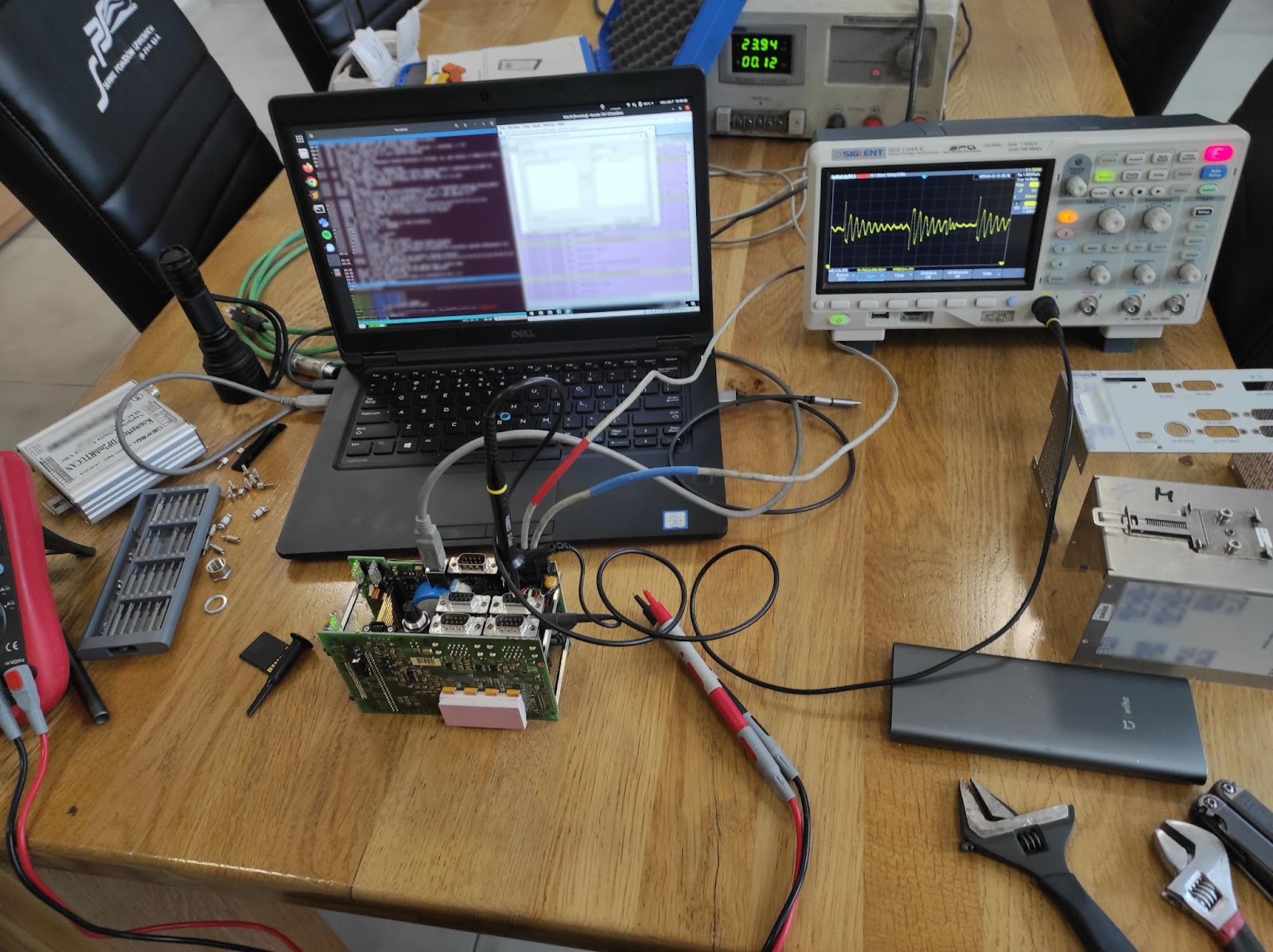

W Warszawskim sądzie rozpoczynać powinna się właśnie sprawa wytoczona przez firmę Newag trzem członkom grupy Dragon Sector. Odkryli oni w oprogramowaniu sterującymi pociągami Newag mechanizmy pozwalające zdalnie albo w określonym terminie lub miejscu "psuć" pociągi. Do pracy badawczej zostali zatrudnieni przez warsztaty próbujące uporać się z tymi "usterkami" nie mającymi żadnego uzasadnienia mechanicznego. Firma zarzuca Newag hakerom, że mieli modyfikować oprogramowanie pociągów, czemu oni sami stanowczo zaprzeczają. Po ich stronie stanęło szereg firm wykorzystających lub serwisujących pociągi Newagu, które mierzyły się z niewytłumaczalnymi problemami, które naprawiać mógł tylko Newag. **10:00 -** Rozpoczęcie sprawy opóźnia się... ze względu na 2-godzinne opóźnienie pociągu, którym jedzie prawnik oskarżonych. **10:40 -** Ze względu na rosnące opóźnienie pociągu sprawa ma się rozpocząć w trybie hybrydowym. **10:45 -** Sądowi informatycy wtoczyli sprzęt wideokonferencyjny, sędzia dziękuje za ofertę pomocy ze strony hakerów zgromadzonych jako publika. **11:02 -** Sąd rozpoczyna rozprawę, wyrażając nadzieję, że żadna ze stron nie będzie próbowała przedłużać tej interesującej sprawy, dążąc do jej szybkiego rozstrzygnięcia, odnosząc się do prefesjonalizmu reprezentantów obu stron. Reprezentant hakerów dziękuje za możliwość uczestnictwa w nadzwyczajnym trybie. **11:10 -** Salę opuszcza 4 świadków. Powód (Newag) potwierdza, że podtrzymują zarzuty (wnioski) złożone w aktach. **11:18 -** pełnomocnik pozwanych podtrzymuje stanowisko w odpowiedzi na pozew, składa wniosek formalny o tryb przesłuchania świadków, który miałby przyspieszyć proces. Sąd prosi o wyjaśnienie trybu wcześniej złożonego pozewu wzajemnego. Komunikacja jest jednak mocno utrudniona przez jakość połączenia. **11:21 -** wobec problemów z komunikacją z pełnomocnikiem pozwanych, sąd decyduje się przystępić do przesłuchania świadków. **11:20 -** Pierwszy świadek - Witold Idczak, na wniosek powoda. Wiceprezes Kolei Dolnośląskich. Zeznaje, że jest obecnie wyzwany na różne sprawy w tym kontekście. Czy był świadkiem jakiegokolwiek faktu, który był istotny dla tej sprawy. Nadzorował ten proces od strony prawnej. Na kwestiach informatyczno-technicznych się nie zna, ale monitoruje kwestie istotne dla spółki na poziomie mediów. **11:27 -** Pytanie prawników Newag: co panu wiadomo na temat pozwanych - serwisu pojazdów szynowych (SPS). W tekście wypełniania serwisu technicznego pojawiły się kłopoty z uruchomieniem pojazdu, mimo spełnienia wszystkich wymagań technicznych naprawy. Pociąg odmawiał podniesienia instalacji zasilającej, wyświetlając komunikat na ekranie. Było to w trakcie pandemii, przez internet próbowano omówić problem z warsztatem i Newag, który reprezentował jego obecny na sali prezes (jednocześnie Newag SA i Newag IP). SPS realizował przegląd na podstawie umowy. Sąd pyta, czy miał dostęp do oprogramowania, w tym kodów źródłowych. Świadek nadzorował ogólny przebieg formalno-prawny na poziomie, gdzie nie jest w stanie odpowiedzieć z całą pewnością. Przy problemach zwracano się do Newagu, to samo robił SPS, były to jednak wielomiesięczny proces. SPS też zwracał się o to do Kolei Dolnośląskich, które starały się ograniczyć napięcia i przyspieszyć istotny dla nich proces i zagrożone duże kontrakty. Ich dział informatyczny nie zajmował się tymi sprawami. **11:35 -** Newag: czy weryfikowano wykonanie wszystkich czynności serwisowych? Powinno być to w dokumentacji, jest to weryfikowane w takich procesach, kolega to potwierdzi. Czy widział pan stosowną dokumentację? Tylko w teczce. Wiedział, że SPS dąży do uruchomienia pojazdów, ale nie wiedział, kto konkretnie ma to robić, z natury rzeczy realizują to różne podmioty. Wykonawca przeglądu może posiłkować się różnymi spółkami, chciał prosić nawet Newag o wykonanie pewnych prac. Zgodnie z umową i warunkami przetargu mogły to robić, jeśli jest to zawarte w umowie. Treści nie pamięta dokładnie, odpowiadają za nie zespoły prawne i techniczne. **11:40 -** Czy w zakres przeglądu P3, P3.2 wchodzi przegląd oprogramowania? Świadek nie wie. Czy zlecano takie działania? Czy zlecenie zabezpieczenie oprogramowania? Świadek nie zna odpowiedzi. Czy SPS wykonał w terminie te przeglądy? Jeśli zostały przekroczone to naliczane są kary, przy takich przeglądach, kosztach 80% zakupienia nowego składu, to są duże i bardzo złożone procesy, ale nie wie, na pewno było to procesowane zgodnie z umowa. Czy przełącznik Selectron był fizycznie wymontowywany? Nie wie, są osoby, które były bliższe takiej wiedzy. Czy spółka wysyłała kogoś, do monitorowania prac? Pracownicy się komunikują, na pewno mogło mieć to miejsce, ale precyzyjnie tutaj nie wie, w tym zakresie czasowym. Czy ktokolwiek ze spółki spotykał się z pozwanymi? Świadek nie ma wiedzy. Czy SPS przekazywał jakieś nośniki informatycznym? Świadek bynajmniej o niczym takim nie wie. Czy otrzymali raport od pozwanych? Jeśli umowa to zawierała to na pewno tak, ale świadek tego nie nadzoruje. Zna nazwę firmy Medcom, zna, ale nie jest w stanie określić relacji do niej. **11:48 -** Co wie o sposobie rozwiązania? Cieszymy się, że pojazdy jeżdżą, staramy się utrzymywać dobre kontakty i nie mogą sobie pozwolić na konflikty, bo rynek jest bardzo ograniczony. Czy posiadają kod źródłowy zgrany z tych urządzeń? Nie wydaje mi się, ale ma ograniczoną wiedzę. **11:50 -** Pytania obrony: czy podobne problemy z tym typem pojazdów wystąpiły zanim pojechały do serwisu SPS. Wiem, że podobne problemy się zdarzały. Zaczęli bardziej zwracać uwagę po tych wydarzeniach, wie że podobne miały miejsce, szczególnie po dłuższym czasie postoju. Czy były sytuacje odesłania do Newagu takich zablokowanych pociągów? Tak, chyba we Wrocławiu, wie, że Newag w szybki sposób było to rozwiązywane. Informatycy czy elektronicy Newagu było to rozwiązywane. Dopiero pp sytuacji z SPS Newag zaczął wymagać sprowadzenia pojazdów do nich. Po tym KD zlecił raport Newagowi, na czym polegał problem. Opisano ingerencję w układzie, jest to w dokumentacji, ale nie spełniło to oczekiwań ze strony wyjaśnienia problemu. Czy raport pozwanych spełniał oczekiwania? Prezes nie przypomina sobie takiego raportu, raczej ich nie widział, co najwyżej zna ich treść z mediów społecznościowych. Czy przypomina pan sobie sytuację [przerwa techniczna, sąd opisuje sytuację tej sprawy z transmitowanym dźwiękiem pociągu w tle jako lekko surrealistyczną] analizę konkretnego sprzętu? Nie. Pytanie oskarżonego: czy jest pan świadom kierunku składania takich zamówień, 11 lat temu kupując pociągi, czy zamawiania też pełną dokumentację? To było bardzo dawno, na pewno w przyszłości będzie to brane pod uwagę, to pytanie czy mamy prawo modyfikować naszą własność. Czy Newag jest głównym dostawcą? Konkurencja jest bardzo słaba, jest firma PESA, pojawiają się też firmy z poza polski, ale w ostatnich przetargach nie pojawia się nawet firma Newag, nad czym ubolewa. **11:59 -** Sąd: czy przy określonych działaniach w ramach przeglądu P2, P3 ujęte są kwestie informatyczne? Co jeśli jest taki problem? To są prace codzienne, jeśli coś nie działa na bieżąco próbuje się je naprawiać. Jeśli firma zewnętrzna podejmuje umowę, to ich prace. Newag złożył ofertę, żeby wszystkie zagrożone pojazdy, jeśli do nich przysłać, za darmo rozwiąże problem. Nie oferował odpowiedzi na konkretne przyczyny unieruchomienia pojazdu, udzielając odpowiedzi zawartej w aktach. Za wcześniejsze uruchomienia KD płaciły. Sąd w pytaniu miesza naprawy, w odpowiedzi 2-3 pojazdy odesłano do SPSu i ten je też uruchomił. Sąd: Newag przysyłał serwisanta, czy któryś naprawił, którego nie mógł uruchomić SPS? Nie pamięta. Jest wiele bezpośredniej współpracy o której dyrektorzy mogą nie wiedzieć. Czy sytuacja dotyczyła też pojazdów nie objętych umową z SPS? Tak, podobne, dotyczące uruchomienia. **12:06 -** Newag: czy zapłacono pełną kwotę za serwis podjęty przez Newag? Tak, jesteśmy poważną forma. Dopytywanie o porównanie serwisu. Pytanie dotyczy czego innego niż przedmiot sprawy, prawnik dopytuje czy zawierała diagnostykę, ale tego świadek nie wie. Czy świadek wie cokolwiek o zgrywaniu kodu przed wysłaniem do serwisu? Nie wie. **12:10 -** Czy jest konkurencja na rynku? W kwestiach poważnych dużych są 3 firmy, jest bardzo słaba konkurencja, co dla nas jest bardzo trudne. Wspominał pan o przenikaniu się prac. To niezręczne określenie. Czym są punkty utrzymania taboru? To są punkty serwisowania, powinno się o to zapytać pracowników. Czy mają tam dostęp pracownicy Newag? Jeśli mają na to umowę mogą mieć tam dostęp, nawet nie tylko tam. A uruchomienie w wspominane wcześniej? We Wrocławiu, ale nie wiem gdzie dokładnie. Oskarżony: Newag zaoferował wgranie czystego oprogramowania? Nie to powiedziałem, po upublicznieniu sprawy Newag zaoferował, że w interesie bezpieczeństwa publicznego wykona specjalny przegląd. Sąd: czy da się wykonać przegląd bez dostępu do oprogramowania? Nie wiem. Koniec przesłuchania pierwszego świadka. **12:16 -** Kolejny świadek Marcin Jabłoński. Inżynier elektronik. Zastępca kierownika serwisu KD. Wie o sprawie głównie z mediów, ale raz był świadkiem okoliczności, której dotyczyła sprawa. We Wrocławiu stał pojazd, który oczekiwał na przegląd w firmie SPS. W momencie, kiedy miał pojechać do SPS, pojawił się problem, że nie jechał. Widziałem go osobiście. Jako starszy mistrz dostał polecenie, żeby tam być, byli tam też pracownicy Newagu. Czy były wyświetlane jakieś kody? Zgłaszał gotowość do jazdy, ale nie reagował. Było to w 2022. Na pewno została spisana notatka, próbowali go uruchomić pracownicy z Newagu, ale próba nie była skuteczna. Pojazd pojechał do Nowego Sącza do siedziby Newagu, tam został naprawiony. Ale do dziś dnia nie dostaliśmy oczekiwanego raportu z analizą co został zrobione, choć jej wykonaliśmy. Pojazd pojechał później do SPS i po wykonanym przeglądzie ponownie nie chciał jeździć. Jaka była diagnoza SPSu? Ponownie zgłaszał gotowość do jazdy, ale nie ruszał. Serwisanci mogli zdiagnozować przyczynę, czy był problem? Musiały być. Nie mam wiedzy, co było dalej. Newag: Teraz jest kierownikiem, wcześniej był starszym mistrzem. Wcześniej nadzorował prace, czy robił to też w serwisowaniu przez SPS? Nie przypomina sobie, może w jakichś przeglądach awaryjnych. Czy weryfikowali prace wykonywane przez SPS? Nie był stroną przy tych przeglądach. **12:24 -** Czy wie pan o zgrywaniu oprogramowania? Tyle co z mediów. Czy spółka wyrażała zgodę na współpracę z pozwanymi? Absolutnie nie mam takiej wiedzy. Poza notatką, o której pan wspominał - czy tworzył pan zapytania ofertowe? Mogło się zdarzyć, ale nie jestem w stanie podać szczegółów. Pełnomocnik pozwanych: czy problemy z blokadami pociągów Impuls wystąpiły tylko w pojazdach na przeglądach SPS, czy też w innych pojazdach. Tak jak przytoczyłem sytuację, w której uczestniczyłem. Czy jest panu znana sytuacja pojazdu [numer pojazdu]? Nie pamięta numeru tego pojazdu z Wrocławia, mogło być ich więcej. Sąd zwraca uwagę, żeby skupiać się na kwestiach, o których wie świadek. Czy świadek wie o wyniku analizy rejestratora STG wykonanej wykonanej przez KD. Nie posiada. Okazano wspominany pociąg z Wrocławia do rozpoznania, po czym zakończono przesłuchanie świadka. **12:30 -** Kolejny świadek Piotr Skrzelewicz(?) SPS. Pyta sąd. Wie czego dotyczy spór, był świadkiem problemów. Zajmuje się koordynacją warsztatu, koordynuje postęp prac i czas, który jest na to przeznaczony. Był bezpośrednio zaangażowany w te serwisy dla Kolei. Nie było możliwości, że jakieś prace były wykonywane poza jego koordynacją. Na początku pojazdy przyjechały, mają doświadczenie w przeglądach P3-5, mają w tym wieloletnie doświadczenie na pojazdach polskich i zagranicznych, zajmują się tym od około 15 lat, to jedna z wielu umów zawartych z KD na przestrzeni tych lat. **12:36 -** Wygraliśmy przetarg na przegląd i bieżący nadzór serwisowy pociągów produkcji Newag SA, nawet na wyższym poziomie przeglądu P4. Czy wcześniej zdarzały się podobne awarie? Nie. Przegląd jest robiony według dokumentacji, pojazdy przyjechały do nas, problemy zaczęły się przy próbach uruchomienia pojazdu. Nie wskazywał błędów, ale nie chciał ruszyć. Sprawdzaliśmy wszystko ponownie, wykluczając wszelkie przyczyny. Prosiliśmy o pomoc inne firmy, w tym Medcom. Znane są panu państwo uprawnienia dostępu do oprogramowania tego pojazdu? Czy przeglądają państwo też oprogramowanie? Nie było takiej potrzeby, serwis odnosił się do aspektów technicznych. Sąd uściśla, że chodzi o tzw. hardware. Czy od strony uregulowań prawnych mieli możliwość dostępu do oprogramowania? Nie mieli, z ich perspektywy miał do tego dostęp producent, czyli Newag. Z pana wieloletniego doświadczenia nigdy takiej awarii nie było? Nie. Zwróciliście się do firmy Medcom i co się wydarzyło? [ponownie zerwało transmisję, więc sąd wstrzymuje pytania]. **12:43 -** Wracając do kwestii Medcom, na bazie analizy stwierdzili, że nie są w stanie nam pomóc. Jak długo to trwało, do momentu zaangażowania innych osób? Ciężko mi powiedzieć, ale długo, próbowaliśmy wszystkiego. Później dowiedzieliśmy się, że kolejne pojazdy, które miały do nas dojechać stanęły na tą samą usterkę, wtedy zaczęliśmy podejrzewać, że to nie nasz błąd tylko oprogramowanie. Na pytanie sądu, doprecyzowuje, że do Medcom wystąpiono do producenta oprogramowania, żeby sprawdzić, czy problem nie leży tam. Że to problem z oprogramowaniem utwierdziło ich jednak zatrzymanie we Wrocławiu. Zwracaliśmy się też do Newagu. W pewnym sensie jest to nasz konkurent. Jest też producentem, my tylko serwisujemy. Najpierw zwracali się do Medcomu, później Newagu. Newag oczekiwał, że pojazdy zostaną odstawione do ich warsztatów na przegląd. Mieliśmy nóż na gardle, zagrażało to innym przetargom. Dlaczego nie chcieli ich oddać do Newagu? To nie była jego decyzja, ale firmy SPS, nie wie czy Newag domagał się tego. Przełożeni znaleźli firmę Dragon Sector, z mojej perspektywy to była firma, złożona z tu obecnych pozwanych. Wcześniej nie współpracowali, ale w tej sprawie cały czas brał czynny udział. Nie wie jaką zawarto umowę, ale pojawili się i koordynował komplet prac. **12:50 -** Na czym polegały te czynności? Przedstawiliśmy problem, daliśmy dostęp do pojazdów. Fizycznie wpuściliśmy tych panów, realizowali czynności w obecności kogoś z firmy. Z KD byliśmy w stałym kontakcie, dały nam zielone światło, żeby robić wszystko, żeby pojazdy wróciły do pracy. Czy Medcom i Newag wiedziały? Raczej nie, nie mieliśmy powodu informować. Mieli sprawdzić z czym może być problem i go uruchomić. Kilkakrotnie byli u nas, sprawdzali, analizowali. Jak się dowiedzieli o innych pojazdach chłopacy zgrali tam też oprogramowanie. Jakie oprogramowanie i dane? Przeanalizowali dane z komputera, ale nie wiem jak wyglądał ten proces, nie jestem informatykiem. Jako serwisanci mieliście prawo do kwestii softwarowych? Nie wie, czy mieli przekazany dostęp przekazany przez KD. Czy pozwani pytali się o stosowne licencje, uprawnienia do takich prac? Nie mam takiej wiedzy. **12:55 -** Pytania Newagu; o zwierzchników, którzy przekazali informację o zielonym świetle dla wszelkich prac. Wskazuje przełożonego, który też jest świadkiem. Zwróciliście się do Medcomu, jak to przebiegało, zdalnie, czy ktoś miał przyjechać? Mieli zrobić przegląd swoich urządzeń, które były w pojeździe. Później wezwaliśmy ich do błędu, dla którego nie było innego powodu. Przegląd był oparty na osobną umowę, zawartą z automatu, na prace, które musiały być wykonane. Czy w zakres P3 wchodzi przegląd oprogramowania? Nie. Czy kiedykolwiek zgłaszali zastrzeżenia, że to się tam nie mieści? Wcześniej nie, po wystąpieniu problemu zgłaszaliśmy go. Czy oczekiwali dodatkowej umowy w tym zakresie? Nie wiem. Czy wykonano wszystkie prace serwisowe z checklisty DSU, na tym etapie nie była przekazana do KD, prace zakończone są jazdą próbną, do której nie doszło. Przechodząc do samego sterownika i oprogramowania. Nie mogliście się wpiąć do tego urządzenia? Nie mamy do tego zaplecza, do tej pory nie było potrzeby zlecania tego zewnętrznym wykonawcom. Wszystkie błędy pojawiały się na HMI(?). To był pierwszy taki przypadek co zrobić kiedy pojawia się problem z oprogramowaniem. Czy zanim panowie z Dragon Sector zabezpieczono stan sterownika i jego oprogramowania. Nie. Jak wyglądała ta praca? Przyjeżdżał jeden lub dwóch panów, byli fizycznie w pociągu. Może nie widziałem wszystkich, ale dwóch na pewno. Jak wyglądała praca w pociągu nie wiem, nie ingerowałem w to. Po dopytywaniu; na pewno coś było podłączane. Czy sterownik był wymontowywany. Nie. Czy był jakiś sterownik z zewnętrznego źródła? Były na terenie zakładu nowe. Czy były kupowane przez państwa? Dokładnie nie pamiętam, ale raczej przez nas. Z tego co kojarzę. Raczej były wcześniej zakupione, występują też w innych pojazdach. Było na nich oprogramowanie inne oprogramowanie niż Medcom. Były wykorzystane tylko do analizy ich oprogramowania. Wcześniej czasami te sterowniki mogły być wcześniej wymieniane w innych pojazdach, jeśli coś nie działało. **13:05 -** Tylko w pojazdach Newag była potrzeba integracji sterowników z oprogramowaniem tych pociągu. Były to te same sterowniki, ale nie ma konkretnej wiedzy jak były tu stosowane. Czy jest lista takich części na zakładzie? Wszystko co jest w zakładzie jest ewidencjonowane. Jak wyglądały prace pozwanych? Nie zagłębiałem się w ich pracę, nie obserwowałem, czy pracują w biurach. Musieli na pewno przyjść na jakąś kawę, ale pracowali w pojazdach. Czy państwo dostawali od pozwanych [kolejna przerwa w połączeniu z mecenasem pozwanych]. **13:10 -** przerwa do 13:20. **13:40 -** Na miejsce dotarł mecenas oskarżonych (przerwa jeszcze trwa). **13:45 -** Po przedłużonej przerwie sąd powraca do posiedzenia, odnotowuje obecność adwokata i zarządza zmianę trybu rozprawy na tryb stacjonarny i kontynuuje przesłuchanie świadka. Oskarżyciele dopytują dalej o sterowniki. Czy te sterowniki, żeby były zainstalowane np. w pociągu PESA wymagają zmian oprogramowania? Nie. Czy wie pan, na jakich zasadach można porównać te sterowniki? Nie. Czy te urządzenia dalej macie na stanie? Nie wie. Czy były jakoś czyszczone, albo kasowane? Czy opuszczały teren zakładu? Te serwisowe? [nie usłyszałem odpowiedzi]. Czy był pan przez cały czas przy całym serwisie? Z mojej wiedzy wyniki, że te w pociągach nie były wymontowywane. Czy przekazywano jakieś nośniki pamięci z oprogramowaniem zgranym z pociągów? Czy spółka udostępniała jakieś inne zasoby informatyczne? Nie mam takich informacji. Przed zleceniem nie robiono protokołu stanu sterownika? Nie. Jak doszło do uruchomienia pierwszego pojazdu objętego P3. Krótko przed zerwaniem umowy, wiem, że nasze szefostwo już praktycznie było w KD podpisywać zerwanie umowy, gdyż istniało zagrożenie nie spełnienia umowy. W tym momencie udało się pojazd uruchomić, w obecności przedstawicieli KD. Jaki bym w tym udział pozwanych, z tego co się orientuję odblokowali zabezpieczenia oprogramowania. W mediach pojawiło się stwierdzenie, że pozwany przyjechał ze sterownikiem. Nie mam było mnie przy tym, ale nie przyjechał ze sterownikiem, poinformowali mnie o tym pracownicy. Czy ktoś z pracowników SPS podpinał komputer do sterownika w pojeździe i udostępniał pulpit zdalny? Nie mam takiej wiedzy, może ją mieć inny wskazany pracownik. Jego rola we współpracy z pozwanymi była koordynacją tej pracy, jest moim przełożonym. Na pytanie; dokładnej daty rozpoczęcia współpracy nie pamiętam, kwiecień czerwiec. Czy pozwani dokonywali jakichkolwiek prac na pojazdach przed zawarciem umowy; nie, z tego co się orientuję raczej nie, była najpierw zawarta umowa. Mówił pan, że to był kwiecień-czerwiec, a umowa jest z lipca... Sąd upomina, że nie jest to istotna kwestia i świadek zeznał, że nie pamięta tych terminów dokładnie. Kiedy uruchomiono pojazd, było ciepło/zimno? Było ciepło. [śmiech na sali]. **13:57 -** Posiadaliście dokumentację techniczną, jaka była dokładnie przekazało KD. DSU na pewno tam było, nie pamiętam czy była tam dokumentacja konstrukcyjna. Czy była tam dokumentacja komputerów? Mi dokładnie nie. Nie pamiętam, czy koleje przekazały komputery z oprogramowaniem do analizy. Standardowo takie komputery nie były przekazywane. Czy przekazano Instrukcję Utrzymania Pojazdów Trakcyjnych KD? Nie pamiętam. Nie pamięta też, czy jakąś dokumentację przekazano pozwanym. Czy sporządzono arkusze i karty pomiarowe dotyczące przeglądu i gdzie one się znajdują? W dokumentacji przekazanej KD. Czy były jakieś operacje przeprowadzane na pociągach, które nie miały usterek? Jakaś analiza chyba była robiona na już niesprawnych pojazdach, które miały jechać do Newagu, objęte umową z SPS. Na całkowicie sprawnych nie. Czy podmieniane było jakieś oprogramowanie? Raczej nie, takiej wiedzy nie mam. Czy porównywano operacji porównania sterowników kilku pociągów z problemami? Nie wiem **14:00 -** Obrona; w którym momencie i dlaczego, na podstawie jakich obserwacji doszliście do wniosku, że problem tkwi gdzie indziej? Po sprawdzeniu wszystkich podzespołów nie było żadnego błędu na HMI, podobny problem był na pojazdach, które jeszcze nie dotarły do nas. Jaki jest konieczny warunek wykonania umowy P3, co musicie wykonać? Konieczna jest końcowa jazda próbna. W skrócie pociąg musi jeździć, co potwierdza, że pociąg jest sprawny i umowa została wykonana. W tym okresie, kiedy pojazdy były już w serwisie, a już się dowiedzieliście, że one nie ruszają. Jaka była reakcja KD i czego oczekiwali? Oczekiwali od nas sprawnego pojazdu. Czy pojazdy, które pojechały do Newagu, czy i kto dokonał zgrania oprogramowania przed wyjazdem do Newagu? Panowie z Dragon Sector, analiza wskazywała, że były zdjęte pewne blokady i dodane koordynaty GPS. Czy z perspektywy technicznej, może pan wyjaśnić sądowi? Były wgrane lokalizacje 3 naszych oddziałów, PESA, Mińsk Mazowiecki i Poznań. Sąd ma rozumieć, że pojawiły się po przyjeździe z Newagu? Tak. Pojazdy przekazane do Newagu, z tego co wiem 1 mógł być sprawny, 2 na pewno nie sprawne. Po co wysłano tam sprawny pociąg? Jeden je ciągnął, ale też był tam chyba jakiś serwis. W jednym czasie robiliśmy pojazdy u nas, kolejne, które miały być objęte umową czekały na kolejkę, ale już były niesprawne. Sąd; dopytuje o to, że KD niezależnie od nich wysłało do Newagu te, które jeszcze nie dotarły do SPS (tak). Prawnik; jak ta sytuacja wpłynęła na funkcjonowanie warsztatu? Blokowało nam to halę i kolejne zaplanowane czynności. Czy mógłby pan to bardziej zobrazować? Mieliśmy 4 pojazdy, które stały zablokowane, mimo wykonania prac. Nie mamy hali pozwalającej na umieszczenie więcej pojazdów. Powodowało to osunięcie w czasie innych prac. **14:08 -** oskarżony - tego dnia kiedy odblokowaliśmy pojazd, czy ma pan informacje, co dalej zamierzały zrobić KD? Nie mam takich informacji. Oskarżenie; widział pan te koordynaty, które miały być wgrane w Newagu? Pokazano mi wydruki i konkretne koordynaty, wytłumaczyli mi to panowie z Dragon Sector. Zeznał pan, że panowie zgrywali oprogramowanie przed i po odstawieniu sprzętu do Newagu, skąd? Od zwierzchnika. Sąd dopytuje lokalizacje; były to konkretnie konkurencyjne dla Newag SA firmy. Czy był tam też Nowy Sącz? Z tego co pamiętam nie. Koniec przesłuchania świadka. **14:15 -** Obrona wnosi, żeby zamiast ostatniego świadka, przesłuchać teraz oskarżonych, dojeżdżających zza granicy, w interesie sprawności procesu (rozprawa ma się skończyć o 15). Sąd prosi, żeby złożyć taki wniosek na piśmie. Sąd zakłada, że spór może być długi/intensywny, preferuje bezpośredniość, ale prosi o skupienie się na zaplanowanych czynnościach. **14:18 -** Ostatni świadek Szymon Groźniak(?) ze strony Newagu ma zostać wyzwany na kolejny termin. Do wyjaśnienia pozostają względy formalne. **ze względów technicznych będę musiał zakończyć relację, postaram się później zaktualizować na bazie informacji z sali**

www.bankier.pl

www.bankier.pl

cross-postowane z: https://szmer.info/post/4129958 > >trzej podejrzani dostali się do poczty ministra w czerwcu 2021 r., ale w momencie, gdy na Telegramie wykradzione treści ze skrzynki pojawiały się już od kilkunastu dni. Nie oni są zatem sprawcami włamania

yt.elonego.com

yt.elonego.com

cross-postowane z: https://szmer.info/post/3639082 > >Ile z tego, co słyszeliśmy o haktywistach z Killnetu, było prawdą, a ile PR-ową zagrywką lub sianiem dezinformacji? Czy naprawdę doszło do przeformowania się tej grupy w prywatną firmę wojskową? Co wiemy o jej liderze? Na te i kilka innych pytań odpowiada moja prezentacja z #OhMyHack, oparta na śledztwie w rosyjskich źródłach. Oglądacie na własną odpowiedzialność ;-)

oko.press

oko.press

cross-postowane z: https://szmer.info/post/3471725 > > Depesza PAP dotycząca bulwersującej sprawy blokad w pociągach Impuls bezpodstawnie insynuuje, że to specjaliści wynajęci do zbadania tej sprawy sami modyfikowali oprogramowanie w pociągach Newagu. Nie ma to potwierdzenia w faktach ani w cytowanym stanowisku prokuratury > > > Dla pewności poprosiłem Prokuraturę Regionalną w Krakowie o komentarz. W odpowiedzi od prok. Katarzyny Dudy czytamy, że jej pisemna wypowiedź dla PAP „nie zawierała żadnej wzmianki o »hakerach«”. > > > Zrzucanie winy za wszelkie problemy z cyfrowym bezpieczeństwem na bliżej nieokreślonych „hakerów” to niestety częsty grzech polskich mediów. Trudno oprzeć się wrażeniu, że Newag próbuje to celowo wykorzystywać, mniej lub bardziej subtelnie, od momentu ujawnienia afery. > > > Fakt, że PAP bezrefleksyjnie powielił tę mało przekonującą narrację, dobitnie pokazuje, jak szkodliwe jest „szczucie hakerem” i szerzenie stereotypów na temat tej kreatywnej społeczności. > > Z tej strony autor, jakby ktoś miał pytania.

>Available also in English: [“Software installed by hackers”- how the Polish Press Agency lies about the Newag scandal.](https://q3k.org/2024-06-11-pap-newag-en.html) > >Zakładam, że czytelnik jest zaznajomiony z [aferą o której mowa](https://pl.wikipedia.org/wiki/Newag#Kontrowersje). > >O 11:21 dnia 11 czerwca 2024 Polska Agencja Prasowa opublikowała następujący komunikat:

www.xda-developers.com

www.xda-developers.com

W razie, gdyby komuś miało się przydać - w windowsach 10 i 11 można zmienić hasło admina w paru prostych krokach - konsola naprawy pozwala podstawić wiersz poleceń zamiast narzędzi dostępności dostępnych z ekranu logowania, więc można tam później odpalić z niej program do zmiany haseł i ustawić sobie nowe... Grunt to bezpieczeństwo.

github.com

github.com

cross-postowane z: https://szmer.info/post/2644412 > Bardzo polecam, doświadczenie youtuba z reklamami na wielkim ekranie w czyimś salonie jest czymś traumatycznym. Wymaga zainstalowania wcześniej TizenBrew ale jest to zaskakująco prosty proces.

www.wired.com

www.wired.com

Zdjęłam wam paywalla, bo ten wiredowy jest bardzo irytujący i trudno się czyta. ---- BY ANDY GREENBERG How a 27-Year-Old Codebreaker Busted the Myth of Bitcoin’s Anonymity Once, drug dealers and money launderers saw cryptocurrency as perfectly untraceable. Then a grad student named Sarah Meiklejohn proved them all wrong—and set the stage for a decade-long crackdown. JUST OVER A decade ago, Bitcoin appeared to many of its adherents to be the crypto-anarchist holy grail: truly private digital cash for the internet. Satoshi Nakamoto, the cryptocurrency’s mysterious and unidentifiable inventor, had stated in an email introducing Bitcoin that “participants can be anonymous.” And the Silk Road dark-web drug market seemed like living proof of that potential, enabling the sale of hundreds of millions of dollars in illegal drugs and other contraband for bitcoin while flaunting its impunity from law enforcement. This is the story of the revelation in late 2013 that Bitcoin was, in fact, the opposite of untraceable—that its blockchain would actually allow researchers, tech companies, and law enforcement to trace and identify users with even more transparency than the existing financial system. That discovery would upend the world of cybercrime. Bitcoin tracing would, over the next few years, solve the mystery of the theft of a half-billion dollar stash of bitcoins from the world’s first crypto exchange, help enable the biggest dark-web drug market takedown in history, lead to the arrest of hundreds of pedophiles around the world in the bust of the dark web’s largest child sexual abuse video site, and result in the first-, second-, and third-biggest law enforcement monetary seizures in the history of the US Justice Department. That 180-degree flip in the world’s understanding of cryptocurrency’s privacy properties, and the epic game of cat-and-mouse that followed, is the larger saga that unfolds in the book Tracers in the Dark: The Global Hunt for the Crime Lords of Cryptocurrency, out this week in paperback. All of it began when a young, puzzle-loving mathematician named Sarah Meiklejohn started to pull out traceable patterns in the apparent noise of Bitcoin’s blockchain. This excerpt from Tracers in the Dark reveals how Meiklejohn came to the discoveries that would launch that new era of crypto criminal justice. IN EARLY 2013, the shelves of a windowless storage room in a building of the University of California, San Diego, began to fill up with strange, seemingly random objects. A Casio calculator. A pair of alpaca wool socks. A small stack of Magic: The Gathering cards. A Super Mario Bros. 3 cartridge for the original Nintendo. A plastic Guy Fawkes mask of the kind popularized by the hacker group Anonymous. An album by the classic rock band Boston on CD. Periodically, the door would open, the light would turn on, and a petite, dark-haired graduate student named Sarah Meiklejohn would enter the room and add to the growing piles of miscellaneous artifacts. Then Meiklejohn would walk back out the door, down the hall, up the stairs, and into an office she shared with other graduate students at the UC San Diego computer science department. One wall of the room was almost entirely glass, and it looked out onto the sunbaked vista of Sorrento Valley and the rolling hills beyond. But Meiklejohn’s desk faced away from that expanse. She was wholly focused on the screen of her laptop, where she was quickly becoming one of the strangest, most hyperactive Bitcoin users in the world. Meiklejohn had personally purchased every one of the dozens of items in the bizarre, growing collection in the UCSD closet using bitcoin, buying each one almost at random from a different vendor who accepted the cryptocurrency. And between those ecommerce orders and trips to the storage room, she was performing practically every other task that a person could carry out with bitcoin, all at once, like a kind of cryptocurrency fanatic having a manic episode. She moved money into and out of 10 different bitcoin wallet services and converted dollars to bitcoins on more than two dozen exchanges such as Bitstamp, Mt. Gox, and Coinbase. She wagered those coins on 13 different online gambling services, with names like Satoshi Dice and Bitcoin Kamikaze. She contributed her computer’s mining power to 11 different mining “pools,” groups that collected users’ computing power for mining bitcoins and then paid them a share of the profits. And, again and again, she moved bitcoins into and then out of accounts on the Silk Road, the first-ever dark-web drug market, without ever actually buying any drugs. In all, Meiklejohn carried out 344 cryptocurrency transactions over the course of a few weeks. With each one, she carefully noted on a spreadsheet the amount, the Bitcoin address she had used for it, and then, after digging up the transaction on the Bitcoin blockchain and examining the public record of the payment, the address of the recipient or sender. Meiklejohn’s hundreds of purchases, bets, and seemingly meaningless movements of money were not, in fact, signs of a psychotic break. Each was a tiny experiment, adding up to a study of a kind that had never been attempted before. After years of claims about Bitcoin’s anonymity—or lack thereof—made by its users, its developers, and even its creator, Meiklejohn was finally putting its privacy properties to the test. All of her meticulous, manual transactions were time-consuming and tedious. But Meiklejohn had time to kill: As she was carrying them out and recording the results, her computer was simultaneously running queries on a massive database stored on a server that she and her fellow UCSD researchers had set up, algorithms that sometimes took as long as 12 hours to spit out results. The database represented the entire Bitcoin blockchain, the roughly 16 million transactions that had occurred across the entire Bitcoin economy since its creation four years earlier. For weeks on end, Meiklejohn combed through those transactions while simultaneously tagging the vendors, services, markets, and other recipients on the other end of her hundreds of test transactions. When she had started that process of probing the Bitcoin ecosystem, Meiklejohn had seen her work almost as anthropology: What were people doing with bitcoin? How many of them were saving the cryptocurrency versus spending it? But as her initial findings began to unfold, she had started to develop a much more specific goal, one that ran exactly counter to crypto-anarchists’ idealized notion of bitcoin as the ultimate privacy-preserving currency of the dark web: She aimed to prove, beyond any doubt, that bitcoin transactions could very often be traced. Even when the people involved thought they were anonymous. AS MEIKLEJOHN PAINSTAKINGLY fiddled with bitcoins and watched the digital trails they created, she found herself having flashbacks to a particular day, decades earlier, in her mother’s downtown Manhattan office. That morning, Meiklejohn and her mother had taken the subway together, all the way from their Upper West Side apartment near the American Museum of Natural History to the federal building at Foley Square, across from the city’s intimidating, stone-columned courthouses. Meiklejohn was still in elementary school, but it was take-your-daughter-to-work day, and Meiklejohn’s mother was a federal prosecutor. Over the years that followed, the elder Meiklejohn would make her career taking on contractors who were bilking the city government out of tax dollars—bribing government staffers to choose overpriced school food or street-paving services—or else banks colluding to sell low-performing investments to the city’s financiers. Many of her targets in those corruption probes would be sentenced to years in prison. That day in the Justice Department’s New York office, Sarah Meiklejohn, not yet 10 years old, was put to work. She was assigned to comb through a pile of paper checks, searching for clues of a corrupt kickback scheme in one of her mother’s investigations. It was that feeling, the drive to manually assemble tiny data points that built into a larger picture, that would give Meiklejohn a kind of déjà vu 20 years later as she studied the Bitcoin blockchain, even before she consciously knew what she was doing. “Somewhere in the back of my mind was this idea,” says Meiklejohn, “the idea of following the money.” As a child, Meiklejohn loved puzzles—the more complex, the better. On road trips, in airports, or any other time the small-for-her-age, hyper-inquisitive girl needed to be distracted, her mother would hand her a book of puzzles. One of the first websites Meiklejohn remembers visiting on the nascent World Wide Web was a GeoCities page devoted to deciphering the Kryptos sculpture on the campus of the CIA, whose copper, ribbonlike surface contained four coded messages that even the cryptanalysts at Langley hadn’t been able to crack. By the age of 14 she would finish the New York Times crossword puzzle every day of the week. On a vacation to London, Meiklejohn’s family visited the British Museum, and Meiklejohn became fixated on the Rosetta stone, along with the broader notion of ancient languages—the remnants of entire cultures—that could be deciphered if the puzzler simply found the right key. Soon she was reading about Linear A and Linear B, a pair of written scripts used by the Minoan civilization on Crete until roughly 1500 BC. Linear B had been deciphered only in the 1950s, thanks in large part to a classicist at Brooklyn College named Alice Kober who labored in obscurity over samples of the Bronze Age language for 20 years, writing her notes on 180,000 index cards. Meiklejohn became so obsessed with Linear A and B that she persuaded a teacher at her middle school to organize an evening seminar on the subject (only she and one friend attended). More tantalizing than even the story of Alice Kober’s work on Linear B, for Meiklejohn, was the fact that no one had been able to decipher Linear A, even after a century of study. The best puzzles of all were the ones that had no answer key—the ones for which no one even knew if a solution existed. When Meiklejohn started college at Brown in 2004, she discovered cryptography. This branch of computer science appealed directly to her puzzle addiction—what was an encryption system, after all, but another secret language demanding to be deciphered? There was a maxim in cryptography, often referred to as Schneier’s law after the cryptographer Bruce Schneier. It asserted that anyone can develop an encryption system clever enough that they can’t themselves think of a way to break it. Yet, like all the best conundrums and mysteries that had fascinated Meiklejohn since childhood, another person with a different way of approaching a cipher could look at that “unbreakable” system and see a way to crack it and unspool a whole world of decrypted revelations. Studying the science of ciphers, Meiklejohn began to recognize the importance of privacy and the need for surveillance-resistant communications. She was not quite a cypherpunk: The intellectual appeal of building and breaking codes drove her more than any ideological drive to defeat surveillance. But like many cryptographers, she nonetheless came to believe in the need for truly unbreakable encryption, technologies that could carve out a space for sensitive communications—whether dissidents organizing against a repressive government or whistleblowers sharing secrets with journalists—where no snoop could reach. She credited her intuitive acceptance of that principle to her years as a teenager who kept to herself, trying to maintain her own privacy in a Manhattan apartment, with a federal prosecutor for a mother. MEIKLEJOHN SHOWED REAL talent as a cryptographer and soon became an undergraduate teaching assistant to Anna Lysyanskaya, a brilliant and highly accomplished computer scientist. Lysyanskaya had herself studied under the legendary Ron Rivest, whose name was represented by the R in the RSA algorithm that formed the basis for most modern encryption, used everywhere from web browsers to encrypted email to instant messaging protocols. RSA was one of the few fundamental encryption protocols that had not succumbed to Schneier’s law in more than 30 years. Lysyanskaya was at the time working on a pre-Bitcoin cryptocurrency called eCash, first developed in the 1990s by David Chaum, a cryptographer whose groundbreaking work on anonymity systems had made possible technologies from VPNs to Tor. After finishing her undergraduate degree, Meiklejohn began a master’s degree at Brown under Lysyanskaya’s wing, researching methods to make Chaum’s eCash, a truly anonymous payment system, more scalable and efficient. The cryptocurrency scheme they were laboring to optimize was, Meiklejohn admits in hindsight, difficult to imagine working in practice. Unlike Bitcoin, it had a serious problem: An anonymous spender of eCash could essentially forge a coin and pass it off to an unsuspecting recipient. When that recipient deposited the coin at a kind of eCash bank, the bank could perform a check that would reveal the coin to be a forgery and the fraudster’s anonymity protections could be stripped away to reveal the identity of the bad actor. But by then, the fraudster might have already run off with their ill-gotten goods. Still, eCash had a unique advantage that made it a fascinating system to work on: The anonymity it offered was truly uncrackable. In fact, eCash was based on a mathematical technique called zero-knowledge proofs, which could establish the validity of a payment without the bank or recipient learning anything else at all about the spender or their money. That mathematical sleight of hand meant that eCash was provably secure. Schneier’s law did not apply: No amount of cleverness or computing power would ever be able to undo its anonymity. “You could never prove anything about the privacy properties of this system,” Meiklejohn remembers thinking. “If you don’t get privacy, what do you get?” When Meiklejohn first heard about Bitcoin in 2011, she had started her PhD studies at UCSD but was spending the summer as a researcher at Microsoft. A friend at the University of Washington had mentioned to her that there was a new digital payment system that people were using to buy drugs on sites like the Silk Road. Meiklejohn had moved on from her eCash studies by then; she was busy with other research—systems that would allow people to pay road tolls without revealing their personal movements, for instance, and a thermal camera technique that revealed PIN codes typed into an ATM by looking for heat remnants on the keypad. So, with heads-down focus, she filed Bitcoin’s existence away in her brain, barely considering it again for the next year. Then, one day on a UCSD computer science department group hike in late 2012, a young UCSD research scientist named Kirill Levchenko suggested to Meiklejohn that perhaps they should start looking into this burgeoning Bitcoin phenomenon. Levchenko was fascinated, he explained as they trekked around the jagged landscape of the Anza Borrego Desert State Park, by Bitcoin’s unique proof-of-work system. That system demanded that anyone who wanted to mine the currency expend enormous computing resources performing calculations— essentially a vast, automated puzzle-solving competition—whose results were then copied into transactions on the blockchain. By then, ambitious bitcoiners were already developing custom mining microprocessors just for generating this strange new form of money, and Bitcoin’s ingenious system meant that any single bad actor who might want to write a false transaction into the blockchain would have to use a collection of computers that possessed more computational power than all those many thousands of miners. It was a brilliant approach that added up to a secure currency with no central authority. Considering Bitcoin’s mechanics for the first time, Meiklejohn was intrigued. But when she got home from the hike and began poring over Satoshi Nakamoto’s Bitcoin white paper, it immediately became clear to her that Bitcoin’s trade-offs were the exact opposite of the eCash system she knew so well. Fraud was prevented not by a kind of after-the-fact forgery analysis carried out by a bank authority but with an instantaneous check of the blockchain, the unforgeable public record of who possessed every single bitcoin. But that blockchain ledger system came at an enormous privacy cost: In Bitcoin, for good and for ill, everyone was a witness to every payment. Yes, identities behind those payments were obscured by pseudonymous addresses, long strings of between 26 and 35 characters. But to Meiklejohn, this seemed like an inherently dangerous sort of fig leaf to hide behind. Unlike eCash, whose privacy protections offered snoops no hint of revealing information to latch onto, Bitcoin offered an enormous collection of data to analyze. Who could say what sorts of patterns might give away users who thought they were cleverer than those watching them? “You could never prove anything about the privacy properties of this system,” Meiklejohn remembers thinking. “And so as a cryptographer, the natural question was, if you can’t prove it’s private, then what attacks are possible? If you don’t get privacy, what do you get?” The temptation was more than Meiklejohn could resist. The blockchain, like a massive, undeciphered corpus of an ancient language, hid a wealth of secrets in plain view. WHEN MEIKLEJOHN BEGAN digging into the blockchain in late 2012, she started with a very simple question: How many people were using bitcoin? That number was much harder to pin down than it might seem. After downloading the entire blockchain onto a UCSD server and organizing it into a database that she could query, like a gargantuan, searchable spreadsheet, she could see that there were more than 12 million distinct Bitcoin addresses, among which there had been nearly 16 million transactions. But even amid all that activity, there were plenty of recognizable events in Bitcoin’s history visible to the naked eye. Spenders and recipients might have been hidden behind pseudonymous addresses, but some transactions were unmistakable, like distinctive pieces of furniture hidden under thin sheets in someone’s attic. She could see, for instance, the nearly 1 million bitcoins that were mined by Satoshi in the early days of the cryptocurrency, before others started using it, as well as the first transaction ever made when Satoshi sent 10 coins as a test to the early Bitcoin developer Hal Finney in January 2009. She spotted, too, the first payment with real value, when a programmer named Laszlo Hanyecz famously sold a friend two pizzas for 10,000 bitcoins in May 2010 (as of this writing worth hundreds of millions of dollars). Plenty of other addresses and transactions had been recognized and widely discussed on forums like Bitcointalk, and Meiklejohn spent hours cutting and pasting long strings of characters into Google to see if someone had already claimed credit for an address or if other Bitcoin users had been gossiping about certain high-value transactions. By the time Meiklejohn began to look, anyone with enough interest and patience to wade through a sea of garbled addresses could see money transfers between mysterious parties just beneath the surface of the blockchain’s obfuscation that, even at the time, were often worth small fortunes. Getting beyond that obfuscation, however, was the real challenge. Sure, Meiklejohn could see transactions between addresses. But the problem was drilling down further, definitively drawing a boundary around the bitcoin hoard of any single person or organization. A user could have as many addresses as they chose to create with one of the many wallet programs that managed their coins—like a bank that allows you to spread your wealth across as many accounts as you liked, creating new ones with a mouse click. Plenty of those programs even automatically generated new addresses every time the user received a bitcoin payment, adding to the confusion. Still, Meiklejohn was sure that searching for patterns in the mess of transactions would allow her to untangle at least some of them. In Satoshi Nakamoto’s own original white paper, Meiklejohn recalled that he had briefly alluded to a technique that could be used to collapse some addresses into single identities. Often, a single bitcoin transaction has multiple “inputs” from different addresses. If someone wants to pay a friend 10 bitcoins but holds those coins at two different addresses of five coins each, the spender’s wallet software creates a single transaction that lists the two five-coin addresses as inputs and the address receiving 10 coins as the output. To make the payment possible, the payer would need to possess both of the so-called secret keys that allow the five coins at each address to be spent. That means anyone looking at the transaction on the blockchain can reasonably identify both of the input addresses as belonging to the same person or organization. Satoshi had hinted at the privacy dangers this introduced. “Some linking is still unavoidable with multi-input transactions, which necessarily reveal that their inputs were owned by the same owner,” Satoshi wrote. “The risk is that if the owner of a key is revealed, linking could reveal other transactions that belonged to the same owner.” So, as Meiklejohn’s first step, she simply tried the technique Satoshi had inadvertently suggested—across every bitcoin payment ever carried out. She scanned her blockchain database for every multi-input transaction, linking all of those double, triple, or even hundredfold inputs to single identities. The result immediately reduced the number of potential Bitcoin users from 12 million to date to around 5 million, slicing away more than half of the problem. Meiklejohn could now link together entire chains of transactions that had previously been unlinked. Only after that initial step—practically a freebie—did Meiklejohn switch her brain into true puzzle-solving mode. Like a 20th-century archaeologist scanning hieroglyphics for identifiable words or phrases that might help to decipher a passage of text, she began to hunt through Bitcoin’s transactions for other clues that might reveal identifying information. Messing around with bitcoin wallets—making test payments to herself and her colleagues—she began to understand a quirk of the cryptocurrency. Many bitcoin wallets only allowed spenders to pay the entire amount of coins sitting at a certain address. Each address was like a piggy bank that has to be smashed open to spend the coins inside. Spend less than the whole amount in that piggy bank and the leftovers have to be stored in a newly created piggy bank. This second piggy bank, in Bitcoin’s system, is called a “change” address: When you pay someone 6 bitcoins from a 10-coin address, 6 coins go to their address. Your change, 4 coins, is stored at a new address, which your wallet software creates for you. The challenge, when looking at that transaction on the blockchain as a sleuthing observer, is that the recipient’s address and the change address are both simply listed as outputs, with no label to tell them apart. But sometimes, Meiklejohn realized, spotting the difference between the change address and the recipient address was easy: If one address had been used before and the other hadn’t, the second, totally fresh address could only be the change address—a piggy bank that had materialized on the spot to receive leftover coins from the one that had just been shattered. And that meant these two piggy banks—the spender’s address and the change address—must belong to the same person. Meiklejohn began to apply that change-making lens, looking for instances where she could link spenders and the remainders of their payments. She began to see how powerful the simple act of tracking bitcoin change could be: In instances where she couldn’t distinguish a recipient address from a change address, she would be stuck at a fork in the road with no signposts. But if she could link change addresses to the addresses they had split off from, she could make her own signposts. She could follow the money despite its branching paths. The result was that Meiklejohn could now link together entire chains of transactions that had previously been unlinked: A single sum of coins would move from change address to change address as the spender paid fractions of the total pile of coins in one small payment after another. The remainder of the pile might move to a fresh address with each payment, but those addresses must all represent the transactions of a single spender. She’d come to refer to those chains of transactions as “peeling chains” (or sometimes just “peel chains”). She thought of them like someone peeling bills off a roll of dollar bills: Though the roll of bills might be put back in a different pocket after a bill was peeled off and spent, it was still fundamentally one wad of cash with a consistent owner. Following these peeling chains opened avenues to trace the digital money’s movements like never before. Meiklejohn now had two clever techniques, both of which were capable of linking multiple Bitcoin addresses to a single person or organization, what she came to call “clustering.” What had initially looked like disparate addresses could now be connected into clusters that encompassed hundreds or, in some cases, even thousands of addresses. Already, she was tracing bitcoins in ways that many of the cryptocurrency’s users wouldn’t have believed possible. But following coins didn’t necessarily mean understanding who owned them. The identities behind those coins remained a mystery, and each of her clusters remained just as pseudonymous as the single, disconnected addresses had been originally. To put a name to those clusters, she began to realize, she’d have to take a much more hands-on approach: not simply observing the artifacts of the Bitcoin economy after the fact like an archaeologist, but becoming a player in it herself—in some cases, an undercover one. SEARCHING FOR GUIDANCE in her budding Bitcoin research, Meiklejohn turned to Stefan Savage, a UCSD professor who was on the other end of the spectrum from the deeply mathematical cryptography research Meiklejohn had spent years on. Savage was a hands-on, empirical researcher, more interested in real-world experiments with real-world results than abstractions. He had been one of the lead advisers of a now-legendary team of researchers who had first shown it was possible to hack a car over the internet, demonstrating to General Motors in 2011 that his team could remotely take over a Chevy Impala’s steering and brakes via the cellular radio in its OnStar system, a shocking feat of hacker wizardry. More recently, Savage had helped lead a group that included Kirill Levchenko—the scientist who’d introduced Meiklejohn to Bitcoin on their desert hike—working on a massively ambitious project to track the spam email ecosystem. In that research, as with the earlier car-hacking breakthrough, Savage’s team hadn’t been afraid to get their hands dirty: They’d collected hundreds of millions of web links in junk marketing emails, mostly ones intended to sell real and fake pharmaceuticals. Then, as Savage describes it, they acted out the role of “the world’s most gullible person,” using bots to click through on every one of those links to see where they led and spending more than $50,000 on the products the spammers were hawking—all while working with a cooperative credit card issuer to trace the funds and see which banks ended up with the money. Several of those shady banks were ultimately shut down as a result of the researchers’ tracing work. As another UCSD professor working on the project, Geoffrey Voelker, described it at the time, “Our secret weapon is shopping.” So when Meiklejohn began talking over her Bitcoin tracking project with Savage, the two agreed she should take the same approach: She would manually identify Bitcoin addresses one by one by doing transactions with them herself, like a cop on the narcotics beat carrying out buy-and-busts. That’s how Meiklejohn found herself in the early weeks of 2013 ordering coffee, cupcakes, trading cards, mugs, baseball hats, silver coins, socks, and a closet’s worth of other truly random objects from online vendors who accepted bitcoin; joining more than a dozen mining collectives; fiendishly gambling bitcoins at every online crypto casino she could find; and moving bitcoins into and out of accounts on practically every existing bitcoin exchange—and the Silk Road—again and again. The hundreds of addresses Meiklejohn identified and tagged manually with those 344 transactions represented only the tiniest fraction of the overall bitcoin landscape. But when she combined her address tagging with her chaining and clustering techniques, many of those tags suddenly identified not just a single address but an enormous cluster belonging to the same owner. With just a few hundred tags, she had put an identity to more than a million of Bitcoin’s once-pseudonymous addresses. A chart from Meiklejohn’s paper showing her “clustering” of Bitcoin addresses for early cryptocurrency entities. With just the 30 addresses she had identified by moving coins into and out of Mt. Gox, for instance, she could now link more than 500,000 addresses to the exchange. And based on just four deposits and seven withdrawals into wallets on the Silk Road, she was able to identify nearly 300,000 of the black market’s addresses. This breakthrough didn’t mean Meiklejohn could identify any actual users of the Silk Road by name, nor could she unmask, of course, the mysterious kingpin of that site, the ultra libertarian Dread Pirate Roberts. But it would directly contradict DPR’s claims to me that his Bitcoin “tumbler” system could prevent observers from even seeing when users moved cryptocurrency into and out of their Silk Road accounts. When Meiklejohn brought her results back to Savage, her adviser was impressed. But as they began to plan to publish a paper on her findings, he wanted a concrete demonstration for readers, not a bunch of arcane statistics. “We need to show people,” Meiklejohn remembers him saying, “what these techniques can actually do.” So Meiklejohn went a step further: She began to look for specific bitcoin transactions she could track—particularly criminal ones. AS MEIKLEJOHN HAD trawled cryptocurrency forums for discussions of interesting addresses worth scrutinizing, one mysterious mountain of money in particular stood out: This single address had, over the course of 2012, accumulated 613,326 bitcoins—5 percent of all the coins in circulation. It represented around $7.5 million at the time, a figure nowhere near the billions it would represent today, but a heady sum nonetheless. Rumors among Bitcoin users suggested that the hoard was possibly a Silk Road wallet, or perhaps the result of an unrelated, notorious Bitcoin Ponzi scheme carried out by a user known as pirate@40. Meiklejohn couldn’t say which of the two rumors might be correct. But with her clustering techniques, she could now follow that giant sum of cryptocurrency. She saw that after conspicuously gathering at one address, the pile of money had been broken up in late 2012 and sent on forking paths around the blockchain. Meiklejohn’s understanding of peel chains meant she could now trace those sums of hundreds of thousands of bitcoins as they split, distinguishing the amount that remained in the control of the initial owner from the smaller sums that were peeled off in subsequent payments. Eventually, several of those peel chains led to exchanges like Mt. Gox and Bitstamp, where they seemed to be cashed out for traditional currency. For an academic researcher, this was a dead end. But anyone with the subpoena power of law enforcement, Meiklejohn realized, could very likely force those exchanges to hand over information about the accounts behind those transactions and solve the mystery of the $7.5 million stash. Far from being untraceable, they wrote, the blockchain was an open book that could identify vast swaths of transactions between people, many of whom thought they were acting anonymously. Looking for more coins to hunt, Meiklejohn turned her focus to another sort of dirty money. Large-scale cryptocurrency heists were, in early 2013, a growing epidemic. After all, bitcoin was like cash or gold. Anyone who stole a Bitcoin address’s secret key could empty out that address like a digital safe. Unlike with credit cards or other digital payment systems, there was no overseer who could stop or reverse the money’s movement. That had made every bitcoin business and its stash of crypto revenue a ripe target for hackers, especially if the holders of those funds made the mistake of storing their secret keys on internet-connected computers—the equivalent of carrying six- or seven-figure sums of cash in their pockets while strolling through a dangerous neighborhood. Meiklejohn found a thread on Bitcointalk that listed addresses of many of the biggest, most conspicuous crypto thefts in recent memory, and she began to follow the money. Looking at a robbery of 3,171 coins from an early bitcoin gambling site, she immediately found she could trace the stolen funds across no fewer than ten hops, from address to address, before different branches of the money were cashed out at exchanges. Another theft of 18,500 bitcoins from the exchange Bitcoinica similarly led her along a winding series of peel chains that ended at three other exchanges, where the robbers were no doubt cashing in their ill-gotten gains. Sitting in front of Meiklejohn, on her screen, was a bonanza of leads, each just waiting for any actual criminal investigator with a handful of subpoenas to follow them. Now, when Meiklejohn showed Savage her results, he agreed: They were ready to publish. In the final draft of the paper Meiklejohn and her coauthors put together, they definitively stated conclusions—based for the first time on solid, empirical evidence—that flew in the face of what many Bitcoin users believed at the time: Far from being untraceable, they wrote, the blockchain was an open book that could identify vast swaths of transactions between people, many of whom thought they were acting anonymously. “Even our relatively small experiment demonstrates that this approach can shed considerable light on the structure of the Bitcoin economy, how it is used, and those organizations who are party to it,” the paper read. “We demonstrate that an agency with subpoena power would be well placed to identify who is paying money to whom. Indeed, we argue that the increasing dominance of a small number of Bitcoin institutions (most notably services that perform currency exchange), coupled with the public nature of transactions and our ability to label monetary flows to major institutions, ultimately makes Bitcoin unattractive today for high-volume illicit use such as money laundering.” Having set down those words, and blowing a gaping hole in the myth of Bitcoin’s inherent untraceability, Meiklejohn, Savage, and her other adviser Geoffrey Voelker started brainstorming a clever title. In an homage to the Wild West of the economy they were chronicling—and her advisers’ mutual love of spaghetti Westerns—they started with the phrase “A Fistful of Bitcoins,” an allusion to the 1960s Clint Eastwood classic A Fistful of Dollars. They settled on a subtitle that evoked both Eastwood’s most famous cowboy vigilante and the world of shadowy figures their nascent techniques could unmask. When the UCSD paper hit the internet in August 2013, it was introduced with a description that, to those involved, had come to seem inevitable: “A Fistful of Bitcoins: Characterizing Payments Among Men with No Names.” In the new era of cryptocurrency tracing that would follow Meiklejohn’s work, they wouldn’t remain nameless for long. --------------------------------- Adapted from the book* Tracers in the Dark: The Global Hunt for the Crime* Lords of Cryptocurrency. Copyright © 2022 by Andy Greenberg. *Updated: 1/19/2024, 12:25pm EST: This story has been updated to better characterize that Meiklejohn was not the first researcher to work on blockchain analysis and user privacy. A footnote in Tracers in the Dark credits prior work, which did suggest a lack of anonymity in the Bitcoin blockchain but didn’t go as far as Meiklejohn’s research.*

podcasters.spotify.com

podcasters.spotify.com

cross-posted from: https://szmer.info/post/1703779 > [Link do samego audio](https://anchor.fm/s/16e1d514/podcast/play/80398543/https%3A%2F%2Fd3ctxlq1ktw2nl.cloudfront.net%2Fproduction%2Fexports%2F16e1d514%2F80398543%2Fd21ba74a4ecc0a4d7736fe890ff81be5.m4a)

www.euractiv.pl

www.euractiv.pl

Właśnie wyznaczono datę ostatecznego posiedzenia; 20-21 lutego, jak informuje [na swojej stronie Stella Assange](https://stellaassangeofficial.substack.com/p/day-x-is-here).

oko.press

oko.press

cross-postowane z: https://szmer.info/post/1525789 > > Firma Newag, producent popularnych pociągów Impuls, prawdopodobnie celowo wprowadzała zmiany w oprogramowaniu pociągów, by uniemożliwić ich serwisowania przez niezależne zakłady naprawcze — twierdzi zespół specjalistów od cyberbezpieczeństwa. Firma Newag zaprzecza. > > (...) > > > Dziwne awarie newagowskich Impulsów zaczęły się już dawno. „Pierwsze symptomy problemów z pojazdami pojawiły się ponad rok temu” — słyszę od G., eksperta, który chce zachować anonimowość. > > > Upewniam się, że nie chodzi tylko o same awarie, ale o to, że być może były celowo, sztucznie wywoływane przez Newag. „O ile mi wiadomo, sprawie od jakiegoś czasu przygląda się CBA itp. Także nie jest to zaskoczenie” — potwierdza. > > (...) > > > Analiza zatrudnionych przez SPS hakerów mocno sugeruje, że zmiany zostały wprowadzone w Newagu. Newag miał też motyw w postaci wycinania konkurencji w zakresie intratnych kontraktów na serwisowanie pociągów. Miał też odpowiednie środki techniczne i okazje — kod źródłowy oraz dostęp do pociągów, gdy przyjeżdżały na przeglądy oraz naprawy sztucznych „awarii”. >

>Radio VOX FM ma kłopoty. Ale tylko w okolicach Kielc. Co jakiś czas dochodzi tam do ataków radiowych. Ktoś na falach VOX FM (95.50MHz) nadaje obraźliwe treści skierowane przeciw Barbarze Iwan, kandydatce Koalicji Obywatelskiej do Sejmu.

Tak jak w temacie, ale od początku... Od momentu gdy zacząłem się interesować linuxem jak i bezpieczeństwem w sieci, postanowiłem zrobić osobny setup do anonimowego przeglądania sieci. Wpadłem na pomysł, aby dodać dodatkową warstwę zabezpieczeń w postaci Whonixa na Tails'ie. Większość z was pewnie się zastanawia, po co mam sobie zadawać tyle trudu, co ja będę takiego robił? Otóż nic szczególnego, jestem z natury paranoikiem xD i najzwyczajniej w świecie sam fakt jak łatwo mogą wycieć twoje dane przyprawia mnie o gęsią skórkę. **No i tu się pojawia moje pytanie.** Czy przypadkiem wbudowane oprogramowanie Tails'a z odgórnym łączem przez Tor'a nie będzie *gryść się* z łączem Whonix'a, a może to jest ciekawy sposób zwiększenie bezpieczeństwa tego systemu? Zapraszam do dyskusji.

github.com

github.com

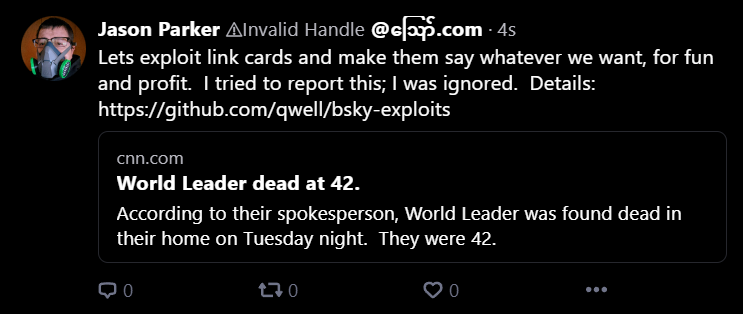

[@north@fosstodon.org](https://fosstodon.org/@north) [poinformował na masto](https://fosstodon.org/@north/111057335768073441), że wobec braku reakcji firmy na jego liczne zgłoszenia opublikował repozytorium eksploitów na BlueSky ("alternatywę" twittera stworzona przez jego założyciela). W najbliższym czasie można się więc spodziewać wysypu zhackowanych kont BS (serio, ktoś tak nazwał sieć?) oraz sensacyjnych wiadomości od naiwnych dziennikarzy którzy próbował znaleźć nową korporacyjny serwis podsuwający im "ważne" tematy... Za ilustrację posta robi sfingowany podgląd posta z konta CNN wyrenderowany przez BS ogłaszający "przywódca świata znaleziony martwy, jak potwierdza jego rzecznik prasowy"

next.gazeta.pl

next.gazeta.pl

>16 lipca w wieku 59 lat zmarł Kevin Mitnick. Przyczyną śmierci był rak trzustki. W latach 90-tych Mitnick był jednym z najbardziej poszukiwanych hakerów na świecie. Po wyjściu na wolność przeszedł na "jasną stronę mocy" i został ekspertem w dziedzinie cyberbezpieczeństwa.

Zopisign 10mg is used to treat insomnia. [Zopisign 10 mg tablet](https://www.pills4ever.com/product/zopiclone/zopisign-10-mg/) is used to treat brief issues with falling asleep, waking up at night time or in the morning, or issue drowsing because of a twist of fate or any anxiety-causing mental disease. The benzodiazepine hypnotic medicinal drug boosts GABA interest inside the brain by means of performing on the mind. This enables you to relax the body and sell restful sleep.

www.nitrokey.com

www.nitrokey.com

cross-postowane z: https://beehaw.org/post/360669 Dostawca sprzętu Nitrokey oskarża Qualcomm i "odGooglowane" telefony o przesyłanie poufnych danych do producenta i Google > 'Dotknięte' zjawiskiem mają być smartfony Sony Xperia XA2 i prawdopodobnie Fairphone oraz wiele innych telefonów z Androidem, które wykorzystują popularne układy Qualcomm. Dane mają być wysyłane bez zgody użytkownika, niezaszyfrowane, i to nawet w przypadku korzystania z wolnej od Google dystrybucji Androida. Jest to możliwe, ponieważ chipset Qualcomm sam wysyła dane, omijając wszelkie potencjalne ustawienia i mechanizmy ochronne systemu operacyjnego Android. [Według komentarza na instancji beehaw](https://szmer.info/post/313508/comment/73269) osoba testująca swój telefon nie zauważyła takiego ruchu, ale znalazła wcześniejsze dyskusje na ten temat na forach Fairphone.

gist.github.com

gist.github.com

www.youtube.com

www.youtube.com

cross-posted from: https://szmer.info/post/267058 > > Recently I had the idea to cryptographically sign my blog posts with gpg. It came to me while I was thinking about various forms of news fakes, whether intentionally misrepresenting news orgs, individuals, or AI generated by the latest round of eldrich horrors we have unleashed. > > > > The idea itself is simple: By signing the posts you can add trust to the source.

netzpolitik.org

netzpolitik.org

cross-postowane z: https://szmer.info/post/257943 > cross-postowane z: https://szmer.info/post/257942 > > > sorry, żywcem z translatora, bo już dziś nie przetwarzam ani niemieckiego, ani polskiego: > > > > Uniewinnienie szwedzkiego aktywisty sieciowego Ola Biniego w Ekwadorze przyniosło ulgę na całym świecie. Bini został aresztowany dzień po Julianie Assange i uwięziony na ponad dwa miesiące. Został oskarżony o szpiegostwo komputerowe, a proces trwał prawie cztery lata. > > > > Ekwadorski sąd "Tribunal de Garantías Penales de Pichincha" uznał we wtorek szwedzkiego aktywistę sieciowego Ola Biniego za niewinnego i zniósł środki nałożone od czasu jego zwolnienia z więzienia w 2019 roku. Poinformował o tym sam Ola Bini, kanał informacyjny CNN oraz projekt medialny Peoples Dispatch. > > > > Peoples Dispatch donosi, że Carlos Soria, członek zespołu prawnego Biniego, opisał jednogłośny werdykt sądu jako "nieoczekiwany" i "bardzo miłą niespodziankę", biorąc pod uwagę nieprawidłowości i naruszenia due process. Prokuratura chce się jednak odwołać. Zespół prawny Oli Bini przygotowuje się teraz do tego ruchu - powiedział dalej Soria w rozmowie z Peoples Dispatch. > > > > Centro de Autonomía Digital z siedzibą w Quito, którego dyrektorem technicznym jest Ola Bini, zatweetowało: "To orzeczenie oznacza kamień milowy w obronie bezpieczeństwa cyfrowego i praw człowieka, ponieważ potwierdza, że nasza praca nie powinna być kryminalizowana, a tym bardziej, gdy nie ma solidnych argumentów technicznych." Amnesty International Sweden opisała wyrok na Twitterze jako "zwycięstwo zarówno dla wymiaru sprawiedliwości, jak i dla wszystkich broniących praw cyfrowych i osobistej integralności". Pedro Vaca Villarreal, specjalny sprawozdawca ds. wolności słowa przy Organizacji Państw Amerykańskich (OPA), z zadowoleniem przyjął orzeczenie, tweetując, że obrona i promocja prywatności ludzi w internecie odbywa się poprzez gwarancje państwa prawa. > > > > Aresztowany dzień po Julianie Assange > > Bini został aresztowany 11 kwietnia 2019 roku na lotnisku w Quito, stolicy Ekwadoru, pod zarzutem szpiegostwa komputerowego. Kilka godzin wcześniej ekwadorski minister spraw wewnętrznych zapowiedział na konferencji prasowej rozprawienie się z podejrzanymi hakerami. Dzień wcześniej założyciel Wikileaks Julian Assange został przekazany przez Ekwador władzom brytyjskim w celu aresztowania. > > > > Bini co najmniej dwanaście razy odwiedził działacza na rzecz przejrzystości w ambasadzie Ekwadoru w Londynie. Nie było wówczas formalnych zarzutów wobec Biniego, ale pojawiły się międzynarodowe protesty. Po uwięzieniu Bini przez ponad trzy i pół roku znajdował się w stanie niepewności. > > > > W przeciwieństwie do Biniego, Julian Assange nadal stoi w obliczu ekstradycji do USA, gdzie może zostać skazany na wiele lat więzienia. Ostatnio 45 znanych osobistości wystosowało list otwarty do prezydenta USA Joe Bidena. W liście tym sojusz wzywa prezydenta USA do ułaskawienia Assange'a, który jest obecnie więziony w Wielkiej Brytanii. Assange jest od lat ścigany po tym, jak jego platforma WikiLeaks opublikowała tajne dokumenty dotyczące amerykańskich wojsk w czasie wojny w Afganistanie i Iraku. Akcja przeciwko Assange'owi jest powszechnie postrzegana jako atak na wolność prasy.

nitter.nl

nitter.nl

cross-postowane z: https://szmer.info/post/240181 > z Twittera Zaufanej Trzeciej Strony

cross-postowane z: https://szmer.info/post/225305 > Wojsko USA wykorzystywało w Afganistanie urządzenia do biometrycznego rejestrowania ludzi. Były wykorzystywane m. in. do identyfikacji osób w punktach kontrolnych, do kontroli dostępu do sił lokalnych czy podczas poszukiwania ludzi. Część z tych urządzeń pozostawiono, gdy wojska amerykańskie w pośpiechu wycofywały się z Afganistanu. > Badacze z CCC przeanalizowali dane z tych urządzeń i stwierdzili, że - gdy dostaną się one w niepowołane ręce - mogą stanowić zagrożenie dla ludzi z Afganistanu i Iraku. Urządzenia zawierają bowiem dużą liczbę danych biometrycznych i innych osobowych - nazwiska, odciski palców, skany tęczówki czy zdjęcia Afgańczyków i Irakijczyków > > Ogólnie bardzo ciekawy tekst, warty przeczytania. Jak będą chętni, to jak będę miała czas i się trochę wykuruję, mogę przetłumaczyć (przypomnijcie mi wtedy po nowym roku) > > dodatkowo: https://interaktiv.br.de/biometrie-afghanistan/ > i po angielsku: https://interaktiv.br.de/biometrie-afghanistan/en/index.html

ithardware.pl

ithardware.pl

>Elon Musk odrzucił ich propozycję, więc sami dokonali inżynierii wstecznej sygnałów z satelitów Starlink i stworzyli podstawę użytecznego systemu nawigacyjnego, alternatywnego dla GPS i odpowiedników. Co najważniejsze, dokonali tego bez żadnej pomocy ze strony SpaceX.